rsooll | shutterstock.com

Kriminelle Hacker setzen mitunter auf raffinierte Techniken, um sich über ausgedehnte Zeiträume in den Netzwerken von Unternehmen einzunisten und still und heimlich sensible Daten oder Logins abzugreifen. Dabei missbrauchen die Cyberkriminellen in vielen Fällen auch vom jeweiligen Zielunternehmen freigegebene Tools, um sich initial Zugang zu verschaffen und ihre Aktivitäten so gut wie möglich zu verschleiern. Die “BadPilot”-Angriffskampagne ist dabei nur eines von zahlreichen Beispielen.

Umso wichtiger ist es für Security-Teams, Workstations besser vor maliziösen Skripten und missbräuchlich verwendeten Remote-Access-Tools zu schützen. Im Fall von Windows-agnostischen Unternehmen empfiehlt es sich dazu insbesondere, die PowerShell-Aktivitäten zu protokollieren und zu überwachen – auch und gerade auf Geräten, die beispielsweise von externen Beratern genutzt werden. In diesem Artikel lesen Sie, wie das geht.

So protokollieren Sie PowerShell-Befehle

Im ersten Schritt sollten Sie grundlegende Detection-Funktionen auf Ihren Workstations aktivieren. Im Fall von nativen Windows-Workstations heißt das: Stellen Sie sicher, dass PowerShell-Befehle protokolliert werden.

Gruppenrichtlinie

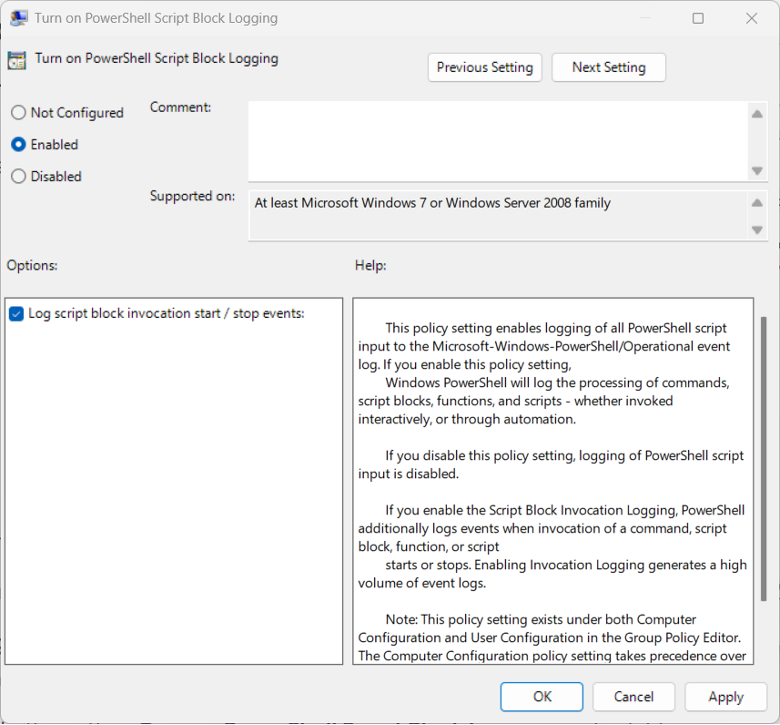

Wenn Sie herkömmliche Active-Directory-Tools verwenden, aktivieren Sie die PowerShell-Protokollierung über die Gruppenrichtlinie. Dazu rufen Sie die entsprechende Management-Konsole auf und erstellen ein neues Gruppenrichtlinienobjekt – oder bearbeiten ein bereits existierendes. Lokalisieren Sie anschließend die Einstellung “PowerShell Script Block Logging” und aktivieren Sie diese:

Susan Bradley / CSO

Das gewährleistet, dass Sie den Inhalt aller ausgeführten Skripte, inklusive Befehle und Funktionen, erfassen können.

Intune

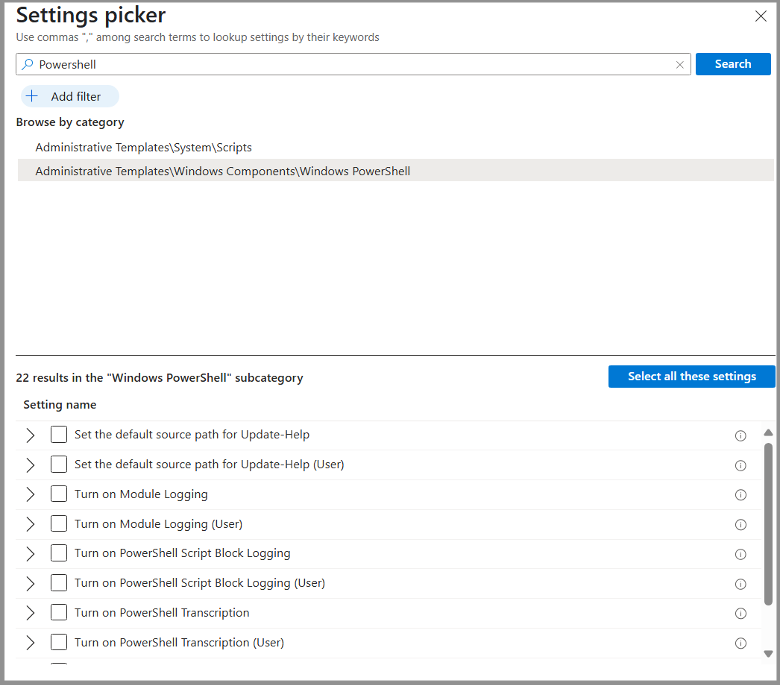

Wenn Sie mit Microsoft Intune arbeiten, rufen Sie dessen Admin Center auf und dort “Windows Devices and Configuration”. Hier erstellen Sie eine neue Richtlinie und wählen unter Profiltyp die Option “Settings Catalog”. Diese Policy statten Sie im nächsten Schritt mit Einstellungen aus: Suchen Sie nach “PowerShell” und wählen Sie anschließend die Kategorie “Administrative TemplatesWindows ComponentsWindows PowerShell“. Anschließend können Sie wahlweise sämtliche Monitoring-Optionen auf einmal oder jede einzeln aktivieren:

Susan Bradley / CSO

Microsoft Defender for Cloud

Auch Microsofts Defender for Cloud lässt sich speziell auf verdächtige PowerShell-Aktivitäten ausrichten. Hierbei ist jedoch zu beachten, dass die Warnmeldungen unter Umständen fehlerhaft sind und einen Angriff nahelegen, obwohl keiner stattfindet. Um die Alerts zu aktivieren, rufen Sie über die Konsole des Tools den Punkt E-Mail-Benachrichtigungen auf.

Selbstverständlich müssen Sie auch wissen, welche Remote-Access-Tools in Ihrem Unternehmen zum Einsatz kommen. Erwägen Sie außerdem, Hunting-Befehle hinzuzufügen, um nach nicht zulässiger Fernzugriffssoftware suchen zu können. Um zu verhindern, dass solche Tools überhaupt eingesetzt werden können, empfiehlt sich außerdem, eine entsprechende Restriktionsrichtlinie einzuziehen – oder Applocker einzusetzen.

In der Praxis sollten Sie insbesondere auf Warnmeldungen achten, die auf Kommunikationsvorgänge mit verdächtigen Domänen hindeuten. Dazu zählen etwa die Benachrichtigungen über:

- verdächtige PowerShell-Aktivitäten,

- verdächtige Kombinationen aus HTA und PowerShell,

- verschlüsselte Executables in Befehlszeilendaten, sowie

- verschleierte Befehlszeilen.

Sie wollen weitere interessante Beiträge rund um das Thema IT-Sicherheit lesen? Unser kostenloser Newsletter liefert Ihnen alles, was Sicherheitsentscheider und -experten wissen sollten, direkt in Ihre Inbox.